Inhaltsverzeichnis

August 2015: Passwörter

Aus der Ankündigung: „bei der nächsten Sprechstunde Informationssicherheit am 04.08.2015 möchte ich nicht nur allgemein Fragen beantworten, sondern auch speziell über Passwörter reden. Mir sind jüngst sehr seltsame Regeln und Vorschläge für Passwörter unter gekommen, diese möchte ich vorstellen und analysieren. Ich freue mich, wenn noch mehr Leute diskussionswürdige Aussagen zu Passwörtern mitbringen.“

Aussage 1

<@_KDE> nilss du verraetst mir doch sicher das channel-passwort?

<@nilss> jup, die dritte 11 stellige primzahl in PI

Quelle: http://www.ibash.de/zitat_58157.html

- diese Methode ist auf jeden Fall witzig

- Ein 11-stelliges Passwort nur aus Zahlen ist nur ungefähr so sicher wie ein fünfstelliges Passwort aus Groß- und kleinbuchstaben, Zahlen und Sonderzeichen. Wenn man eine Primzahlliste hat, dann muss man noch deutlich weniger Passwörter durchprobieren.

- wenn man solch ein Passwort für einen Onlinedienst benutzt, der nach einigen Fehlversuchen den Angreifer sperrt, dann kann das Passwort auch wieder sicher sein.

Aussage 2

Ein Passwort, welches NUR aus Buchstaben (Klein- und Großbuchstaben) besteht, ist bei einer Länge von 8 Zeichen ohne weitere Hilfsmittel nach 7 Stunden geknackt.

Jede zusätzliche Stelle erhöht den Aufwand um das 26fache! Dies bedeutet, je höher die Passwortlänge, desto geringer die Chance, ein Passwort zu entschlüsseln!

Verwenden Sie mindestens 8, besser 10 Zeichen, darunter eine Mischung aus Groß- und Kleinbuchstaben, sowie Ziffern und Sonderzeichen.

Die Achillesferse jedes Passwort-Managers ist das Masterpasswort. Vergeben Sie es nach oben genannten Kriterien. Erstellen wir das „MasterPasswort“ mit dem Tipp „Urlaubstag!“ + 1 Taste, dann lautet unser sicheres Masterpasswort also „Itösindzsh!“. Eine Kombination die wohl in keinem Wörterbuch vorkommt.

- Die obige Zahl kommt unter der Annahme zustande, dass der Passwortcracker etwa eine Milliarde Versuche pro Sekunde schafft: 7 Stunden 25 Minuten

- Jede zusätzliche Stelle erhöht den Aufwand um das 52fache.

- Bei 8 Zeichen sind wir bei 38 Tagen Ratezeit, bei 10 Zeichen sind es etwa 1000 Jahre.

- Die Methode „„Urlaubstag!“ + 1 Taste“ ist keine gute Idee. In einer Wörterliste findet man ca. 14000 Wörter mit mindestens 10 Stellen und für die Verschiebung gibt es vielleicht 8 Möglichkeiten. Daraus ergeben sich nur ca. 112000 mögliche Passwörter nach diesem Muster, das ist weniger sicher als ein vierstelliges Passwort aus nur Kleinbuchstaben. Außerdem lässt sich dise Methode eher schlecht eintippen.

Aussage 3

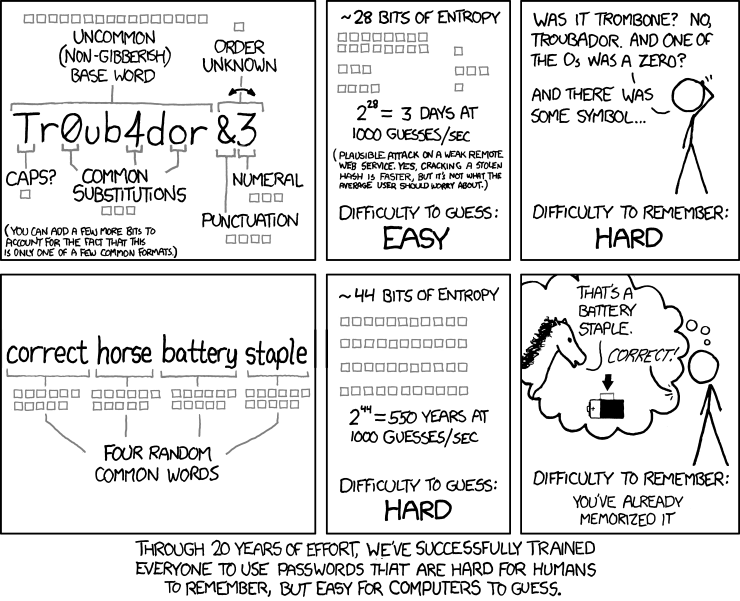

https://xkcd.com/936/

In diesem Zusammenhang wurde verwiesen auf:

In diesem Zusammenhang wurde verwiesen auf:

https://hashcat.net/wiki/doku.php?id=combinator_attack

http://arstechnica.com/security/2013/05/how-crackers-make-minced-meat-out-of-your-passwords/

- Die Meldungen oben beziehen sich auf herkömmliches Passwortcracking. Sofern ich das richtig sehe, wird der obige Ansatz nicht diskutiert.

- Der Duden liefert etwa 150.000 Wörter. Ich runde das mal auf 131.072. Das heißt, wählt man zufälligerweise ein Wort aus dem Duden, bekommt man 17 Bit Entropie. Fügt man Zahlen und Sonderzeichen hinzu, bekommt man weitere 8 Bit hinzu. Angenommen drei Buchstaben werden, wie in dem xckd-Comic ersetzt, so kommen nochmal 3 Bit hinzu. Groß-/Kleinschreibung bringt nochmal was etc. So kommt der Comic auf 28 Bits.

- Wenn man jetzt eine Liste von 4096 Wörtern hernimmt (das liegt durchaus im Rahmen des Wortschatzes einer durchschnittlich-intelligenten Person), so hat man 4*12=48 Bits Entropie. Das bedeutet, ein Angreifer braucht durchschnittlich 2^48/2 = 2^47 Versuche. Das sind ein paar mehr Versuche als bei der obigen Variante.

(Wie groß ist die Liste, von der Munroe ausgeht?)

- ein solches Passwort lässt sich außerdem sehr einfach eintippen

Aussage 4

Was nützt das beste Passwort, wenn die Daten unsicher gespeichert werden? Stellt euch vor, ihr könnt zwischen den folgenden Speicherarten bei einem oder mehreren Provider wählen:

- Klartext in einer Datei

- Klartext in einer Datenbank

- verschlüsselt mit AES (128, 192, 256 Bit)

- verschlüsselt mit RSA (1024, 2048, 4096, 13337 Bit)

- gehasht mit MD5

- gehasht mit SHA-1

- gehasht mit SHA-256, SHA-384, SHA-512

- gehasht mit MD5 und mit einem zufälligen Salt (gespeichert auf derselben Festplatte)

- gehasht mit SHA-1 und mit einem zufälligen Salt (gespeichert auf derselben Festplatte)

- gehasht mit SHA-256, SHA-384, SHA-512 und mit einem zufälligen Salt (gespeichert auf derselben Festplatte)

- gehasht mit MD5 und mit einem zufälligen Salt (gespeichert auf einem externen USB-Stick)

- gehasht mit SHA-1 und mit einem zufälligen Salt (gespeichert auf einem externen USB-Stick)

- gehasht mit SHA-256, SHA-384, SHA-512 und mit einem zufälligen Salt (gespeichert auf einem externen USB-Stick)

- gehasht mit scrypt()

- gehasht mit brypt()

- gehasht mit PBKDF2

- gehasht mit einem Algorithmus von https://password-hashing.net/candidates.html

Natürlich gilt die Antwort nur mit Begründung.

Passwortmanager

Passwortmanager zu benutzen ist eine gute Idee. Man muss sich dann nur ein Passwort merken und kann alle anderen Passwörter generieren und speichern.

Es ist keine gute Idee die Passwörter auf einem Zettel aufzuschreiben, weil man den Zettel nicht sicher genug verwahren kann.

Als Passwortmanager kann man auch eine Textdatei auf einer verschlüsselten Festplatte benutzen.

Ein Quelloffenes Passwortmanagerprogramm ist aber auch möglich